CELEBGATE: ROBO DE DATOS EN iCLOUD

CURSO 0: AÑO 2004

30 enero, 2019

EN EL PATIO DEL COLEGIO

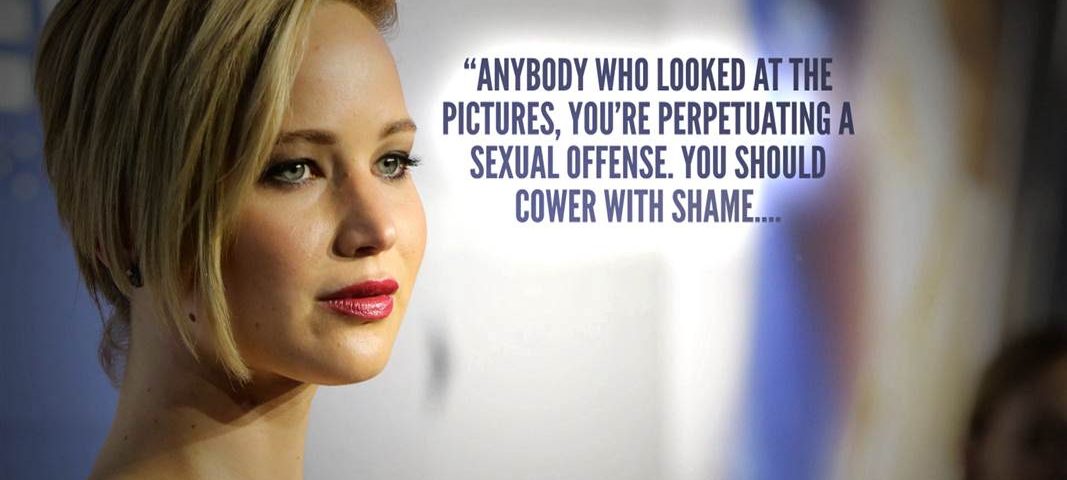

6 mayo, 2019A finales de verano del año 2014 saltaban todas las alarmas en la sede central que la compañía tecnológica Apple posee en Cupertino (California). Multitud de imágenes comprometidas de famosas habían sido filtradas y todo el mundo señalaba como la fuente de las mismas a su sistema de almacenamiento en la nube iCloud. Parecía como si alguien se hubiese propuesto hacer realidad el argumento de la película Sex Tape. Algo pasa en la nube, protagonizada por Cameron Díaz y estrenada en España meses antes en julio de ese mismo año.

En dicha película, los protagonistas comparten por error a través de la nube imágenes comprometidas utilizando los servicios de iCloud. Sin embargo, en el bautizado como Celebgate, se dieron una serie de circunstancias que pudieron haber evitado de alguna manera la filtración, es decir, usuario y compañía tuvieron parte de responsabilidad.

Aparentemente, tal y como después confirmaría la propia compañía estadounidense los atacantes, que filtraron las imágenes, emplearon el método de fuerza bruta dirigido a las cuentas de determinadas famosas para acceder y extraer el contenido de las mismas. En este caso, fotos comprometidas. Apple entonces, en palabras de su consejero delegado Tim Cook, aseguro así, que no se trataba de una vulnerabilidad en su sistema en la nube iCloud sino más bien una falta de seguridad en las contraseñas escogidas por los usuarios de su servicio. Sin embargo, la credibilidad en la garantía de su sistema para preservar la privacidad de sus usuarios ya estaba en entredicho generando a corto plazo pérdidas por valor de 25.000 mil millones de dólares, es decir, consecuencias muy negativas para los intereses de la compañía Apple.

¿Podría haberse evitado la filtración? Si tal y como publicaba en aquellas fechas en el sitio The Daily Pot, la vulnerabilidad ante un ataque por fuerza bruta era conocida gracias a una alerta facilitada por Ibrahim Balic, podríamos afirmar que se pudiera haber evitado dicho ataque implementando medidas de seguridad que tras el escándalo fueron puestas en marcha, es decir, haberse anticipado a un problema real. Sin embargo, como ya he señalado anteriormente, compañía y usuarios compartían parte de la responsabilidad. Si los de Cupertino, hubiesen invertido tiempo y dinero en concienciar a sus clientes sobre buenas prácticas de seguridad, por ejemplo, a la hora de seleccionar contraseñas o utilizar la doble identificación en parte se hubiera podido incrementar el nivel de seguridad existente en el conjunto del sistema y evitado las cuantiosas pérdidas que cosecharon en aquellas fechas. No obstante, jamás podríamos hablar de riesgo cero. Por ejemplo, los usuarios, en este caso las famosas afectadas, pudieron ser víctimas de un ataque clásico de phising en el que se utiliza ingeniería social para extraer la información necesaria para robar la información sin que el propio usuario se entere de ello, confirmando de esta manera, que el nivel de seguridad se encuentra en el eslabón más débil, es decir, el propio usuario.

Si analizamos este caso, podemos extraer las siguientes conclusiones:

En primer lugar, que la seguridad de un sistema o servicio informático sea de la naturaleza que sea quede comprometido no solo supone perdidas económicas a corto plazo, sino que genera desconfianza y daña la imagen de la compañía afectada y la credibilidad en sus servicios dado que lo último que espera un usuario es ver comprometida su sagrada privacidad. Aun no siendo el único servicio en la nube comprometido en dichas fechas, (hubo personas famosas que no eran usuarios de iCloud) hay que tener en cuenta el amplio volumen de negocio que posee Apple. Por tanto, el tamaño sí que importa ante el eventual impacto que pueda suponer el no garantizar la confidencialidad, la integridad y la disponibilidad de la información almacenada en la nube por parte del usuario final.

En segundo lugar, es llamativo que teniendo constancia meses antes de que las cuentas de iCloud eran vulnerables a ataques por fuerza bruta (dado que no había un límite de intentos de acceso) no se buscase paliar, minimizar o corregir tal vulnerabilidad en tiempo y forma sabiendo que podía comprometer la confidencialidad de los datos almacenados. Esto subyace poco interés en este aspecto por parte de la compañía y poca concienciación por parte de su personal. Además, parece que hubiese falta de comunicación entre los departamentos de desarrollo y los encargados de la seguridad como una falta de protocolos y políticas activas para dicho ámbito. Por tanto, podemos considerar que perfectamente este es un aspecto que se debería haber enfocado desde otra perspectiva teniendo en cuenta las consecuencias que supuso tanto para sus clientes como para la propia compañía.

Por último, también se puede considerar que si se hubieran implementado protocolos y políticas adecuadas dentro de la compañía, que en caso de una alerta como la facilitada por Ibrahim Balic, hubiera llevado a iniciar una auditoria informática de rigor, se hubiera evaluado y controlado este SI a través de procedimientos y técnicas, de modo que se constatase si las actividades que llevaba a cabo este SI eran o no correctas y acordes a las normativas fijadas con anterioridad. Quizás, en parte, minimizando o incluso evitando parte del escándalo (dado que no sabemos si con anterioridad a esa fecha ya habían sido recopiladas imágenes comprometidas de famosas), consiguiendo además ahorrar miles de millones de dólares a la compañía en pérdidas y evitando que se dañara la imagen y la confianza en Apple y su servicio en la nube iCloud. No obstante, no se puede obviar que en parte empresa y usuarios fueron responsables de la situación: la empresa por dar por hecho que sus usuarios eran conscientes del nivel de seguridad de sus contraseñas y los segundos debido a su propia ignorancia y desconocimiento.